在云计算的大环境下,云服务器成为众多企业和个人选择的重要资产。然而,随着技术的发展,云服务器的安全问题也日益受到关注,其中,SSH(Secure Shell)爆破攻击成为了众多黑客攻击的首选方法。本文将围绕云服务器SSH爆破防护的策略进行讨论,帮助您有效地保护您的服务器不受攻击。

SSH爆破攻击是什么?

SSH爆破攻击是一种暴力攻击方法,攻击者试图通过不断尝试不同的用户名和密码组合来登录服务器,一旦找到正确的组合,就可以获得服务器的控制权。这种方法简单而有效,对于未采取有效防护措施的服务器来说,极易受到攻击。

如何防护SSH爆破攻击?

防护SSH爆破攻击需要从多个方面着手,以下是几种常见且有效的方法:

- 修改SSH端口

默认的SSH端口是22,修改为其他不常用的端口可以有效减少被自动化扫描工具发现的机率。 - 使用密钥认证

不同于传统的密码认证,密钥认证更加安全。公钥安装在服务器上,而拥有私钥的用户才能成功登录,大大降低了爆破的可能性。 -

限制IP访问

如果您的服务只允许特定的IP访问,通过设置防火墙规则限制其他IP的访问请求,能有效提高安全级别。 -

安装失败尝试限制软件

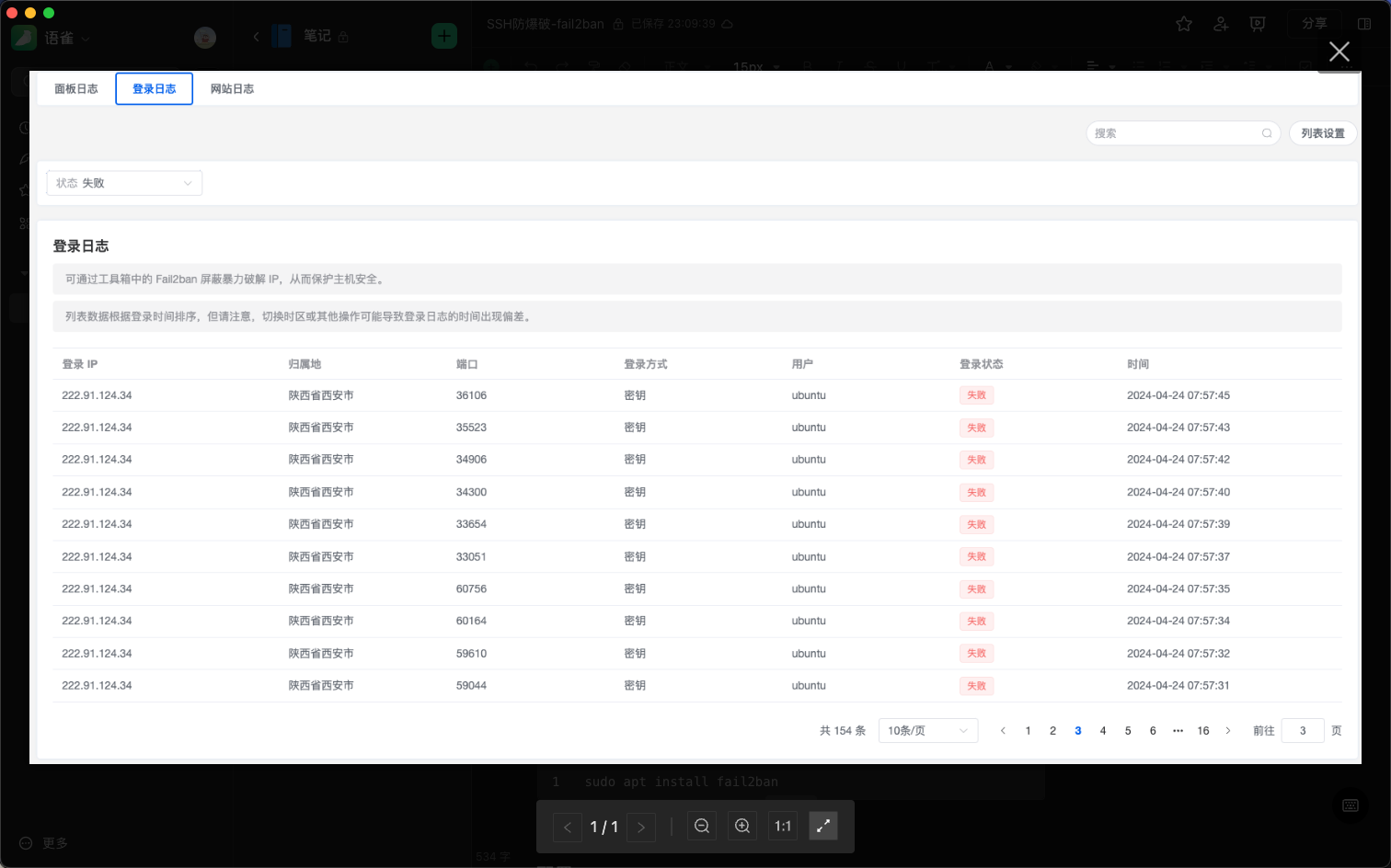

如使用fail2ban等软件能检测到登录失败的尝试,并在短时间内封锁发起这些请求的IP地址,有效阻止持续的攻击尝试。

实施SSH爆破防护的具体步骤

- 更改SSH端口

编辑SSH配置文件/etc/ssh/sshd_config,找到#Port 22,去掉前面的#并将22改为其他端口号,然后重启SSH服务。 -

配置密钥登录

生成密钥对并将公钥安装到服务器的~/.ssh/authorized_keys文件中,禁用密码登录,确保只有持有私钥的用户才能登录。 -

设置防火墙规则

根据实际需要,仅允许特定IP访问SSH端口,其他非法访问请求一律拒绝。 -

安装并配置fail2ban

安装fail2ban软件,并对其进行配置,设置监控SSH登录尝试,对连续多次登录失败的IP地址进行封禁处理。

常见的SSH爆破防护工具

- Fail2Ban

监听日志文件中的失败登录尝试,并使用防火墙规则封禁发起攻击的IP。 -

SSHGuard

和Fail2Ban类似,SSHGuard也是监控日志文件,防止暴力攻击。 -

Port Knocking

通过一系列端口的敲击(尝试连接)来“隐藏”SSH端口,只有敲击正确的端口序列才会暂时开放SSH端口。

结语

随着云计算技术的不断进步,云服务器的安全问题愈发重要。SSH爆破攻击作为一种常见的安全威胁,其防护不可忽视。通过上述的防护方法和工具,相信能大大增加您服务器的安全性,防止不必要的损失。记住,安全防护是一个持续的过程,需要不断地更新和完善您的安全策略。